Платформа автоматизации ИТ‑операций на базе Ansible: практический взгляд

Автоматизация уже давно перестала быть модной фишкой и стала правилом хорошего тона в управлении инфраструктурой. Ansible — один из инструментов, который часто выбирают за простоту и гибкость. В этой статье разберёмся, как на базе Ansible построить полноценную платформу для ИТ‑операций, какие компоненты ей нужны, какие ошибки стоит избегать и как получить ощутимый эффект при внедрении.

Зачем нужна платформа, а не набор скриптов

Отдельные playbook и ad‑hoc команды хорошо помогают решать частные задачи, но по мере роста инфраструктуры желание «быстренько» становится источником проблем. Скрипты дублируются, знания концентрируются в головах нескольких инженеров, и на смену приходит хаос.

Платформа систематизирует работу: она объединяет репозитории кода, управление учётными данными, версионирование, тесты и каналы доставки. В результате операции выполняются предсказуемо, их можно воспроизвести и контролировать на уровне политики безопасности.

Ключевые свойства Ansible, которые важно использовать

Ansible привлекает отсутствием агентов, декларативным подходом в playbook и большим набором модулей для облаков и сетевого оборудования. Эти качества делают его удобной базой для платформы автоматизации.

Важно не ограничиваться базовой функциональностью: Ansible лучше всего раскрывается в связке с инструментами управления, секретами и системой оркестрации задач. Сам по себе инструмент — только строительный материал, платформа — то, что выстроит из него готовую систему.

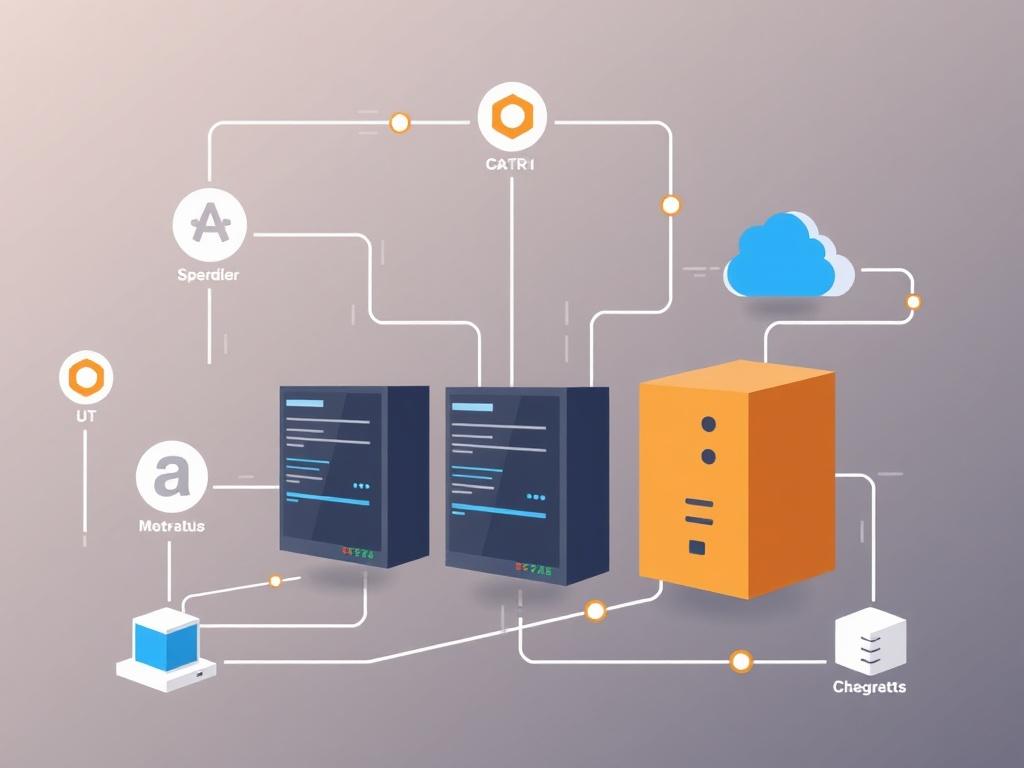

Архитектура платформы на базе Ansible

Платформа — это набор взаимосвязанных компонентов, каждый из которых отвечает за конкретную функцию: исполнение задач, хранение конфигураций, управление доступом, аудит и интеграция с внешними системами.

Ниже — упрощённая таблица компонентов и их назначений.

| Компонент | Назначение |

|---|---|

| Контроллер (Ansible Tower / AWX) | Планирование задач, UI, API, RBAC и журналирование |

| Репозиторий с playbook/roles | Версионирование кода, CI/CD |

| Inventory (статический/динамический) | Список хостов, группы и переменные окружения |

| Секретный менеджер (Vault, HashiCorp Vault) | Хранение учётных данных и ключей |

| Система логов и метрик | Аудит запуска, мониторинг успешности и времени выполнения |

Практические этапы внедрения платформы

Работу лучше разделить на логичные шаги: сначала подготовка и пилот, затем расширение, автоматизация процессов и поддержка. Такой подход уменьшает риски и даёт шанс скорректировать путь по мере накопления опыта.

Типичная последовательность: инвентаризация текущих задач, выбор ограниченной доменной зоны для POC, создание ролей и стандартов кодирования, настройка CI для запуска тестов, интеграция с контроллером и поэтапный переход в продуктив.

Как структурировать код и роли

Структура ролей и playbook должна быть предсказуемой и повторяемой. Одна роль — одна ответственность: установка пакета, настройка сервиса, проверка состояния. Это упрощает тестирование и переиспользование.

Используйте переменные разумно: разделяйте конфигурацию и секреты. Документируйте интерфейсы ролей и ожидаемые входные параметры, чтобы коллеги могли подключать их без лишних вопросов.

Интеграция с внешними системами

Платформа не живёт в вакууме. Её ценность во многом определяется способностью интегрироваться с CMDB, системами заявок, мониторингом и облачными провайдерами. Динамические inventory-плагины позволяют автоматически подтягивать информацию о ресурсах из облаков и CMDB.

Интеграция с тикет-системой помогает обеспечить прозрачность работ и привязку изменений к инцидентам. Мониторинг, в свою очередь, запускает playbook при обнаружении отклонений, сокращая время реакции.

Управление безопасностью и доступом

Безопасность — ключевой аспект. Никогда не храните пароли и ключи в открытых репозиториях. Ansible Vault и внешние секретные хранилища, такие как HashiCorp Vault, дают инструменты для безопасного обращения с секретами.

На уровне контроллера внедряйте RBAC, чтобы разграничить права на выполнение задач и доступ к настройкам. Логи и аудиты помогут восстановить хронологию изменений и понять, кто и что запускал.

Тестирование, CI и качество

Без тестов платформа легко превратится в набор непредсказуемых действий. Интеграция с CI позволяет запускать линтеры, unit‑тесты для ролей и проверочные сценарии на изолированных окружениях перед развёртыванием.

Используйте Molecule для тестирования ролей и тестовые окружения для интеграционных проверок. Автоматизация тестов ускоряет релизы и снижает вероятность регрессий.

Наблюдаемость и обработка ошибок

Важно не только запускать задачи, но и видеть результат. Логи выполнения, метрики успешности и времени — это то, что превратит платформу в инструмент операционного контроля, а не в черный ящик.

Реализуйте централизованное хранение логов, настраивайте оповещения о неудачных задачах и создавайте процедуры отката. Имея данные о поведении playbook, легче оптимизировать долгие или нестабильные операции.

Типичные сценарии автоматизации

Платформа на базе Ansible покрывает широкий спектр задач: от развёртывания виртуальных машин и контейнеров до управления конфигурациями сетевых устройств и применения патчей. Вот несколько сценариев, которые часто автоматизируют первыми:

- Provisioning виртуальных машин и облачных ресурсов.

- Конфигурирование и управление настройками приложений и операционных систем.

- Оркестрация обновлений и патчей по кластерам серверов.

- Инвентаризация и соответствие политикам безопасности.

- Автоматическое восстановление сервисов при срабатывании мониторинга.

Ошибки, которые дорого обходятся

Среди распространённых промахов — попытка засунуть всю логику в один огромный playbook. Это убивает читабельность и мешает тестированию. Лучше делить на роли и маленькие, четко определённые плейбуки.

Также опасно использовать секреты в открытом виде, не проверять idempotence или не отслеживать последствия изменений через мониторинг. Эти просчеты приводят к простою и дополнительным ручным исправлениям.

Как оценить эффект от платформы

Измерять выгоду можно несколькими способами: снизилось ли время развертывания, сократилось ли число регрессий, уменьшилось ли время восстановления при инциденте. Количественные метрики помогают обосновать инвестиции и далее корректировать приоритеты автоматизации.

Помимо цифр, важен неформальный эффект: сотрудники тратят меньше времени на рутинную работу и больше — на решение сложных задач. Это повышает мотивацию и удерживает команду.

Рекомендации для старта и развития

Начинайте с малого и увеличивайте охват. Пилот в одной зоне ответственности позволит выстроить стандарты и отладить процесс. Зафиксируйте соглашения по структуре кода и процессам ревью, чтобы избежать хаоса при масштабировании.

Инвестируйте в обучение команды и в непрерывное тестирование. Поддерживайте документацию и создавайте шаблоны ролей — это окупается при росте инфраструктуры и числа участников в проекте.

Заканчивая

Платформа на базе Ansible — это не только технический набор, но и организационная дисциплина. Собранные в ней процессы, тесты и контроль доступа делают операции более предсказуемыми и управляемыми.

Если подойти системно — с чёткой архитектурой, заботой о безопасности и автоматизированным тестированием — вы получите инструмент, который экономит время, уменьшает количество ошибок и делает работу команды эффективнее.